Strefy zależne w centralach Integra

Dariusz Bembenek

W firmie zajmuje się sprawami technicznymi, które dotyczą systemów alarmowych. Prowadzi warsztaty z systemów Perfecta oraz Integra.

Kontakt

Za standardową wersję strefy w centralach Integra można uznać strefę „Załączaną hasłem”, to znaczy uzbrajaną i rozbrajaną przy użyciu hasła. Jednak w tym systemie dostępne jest także kilka innych typów stref, w tym strefy zależne, których nie da się bezpośrednio aktywować hasłem.

Nowe rozwiązania

W systemach typu CA-10, Versa lub Perfecta czujka może należeć do kilku stref jednocześnie. Przykładem zastosowania tej możliwości jest czujka na korytarzu (w części wspólnej kilku stref) lub na półpiętrze (jako że trudno taką czujkę zakwalifikować jednoznacznie do strefy „Parter” albo „Piętro”). Instalator, który ma doświadczenie z takimi systemami, może w tym przypadku chcieć przypisać urządzenie do kilku stref, ale w centralach Integra opcja ta nie jest dostępna. Jest jednak inne rozwiązanie niniejszego problemu.

Przykładowy scenariusz

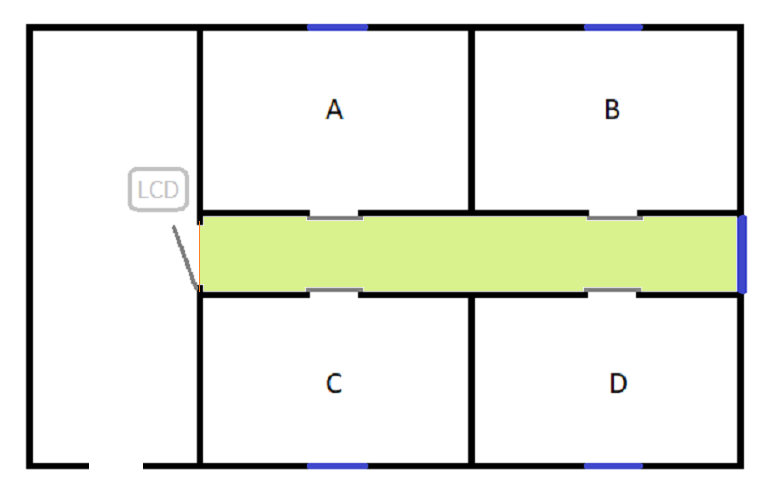

W przykładzie, który posłuży do omówienia tego problemu, należy zabezpieczyć budynek o danym rzucie:

Budynek znajduje się na parterze, do każdego pomieszczenia możliwy jest dostęp przez okno. Zabezpieczyć należy 4 strefy (A, B, C, D) – to pokoje, które mogą być wynajmowane przez różne firmy. Kolorem zielonym zaznaczono korytarz, w nim również znajduje się okno (po prawej stronie).

Zdecydowano, że korytarz również powinien być chroniony (będą w nim zamontowane czujki). Należy teraz znaleźć odpowiedź na pytanie, do jakich stref przypisać czujki z tego pomieszczenia?

Jakie są możliwości zabezpieczenia korytarza?

Co można zrobić, jeżeli niemożliwe jest przypisane czujki do kilku stref naraz? Oto kilka propozycji z „burzy mózgów” początkujących instalatorów alarmowych:

Stworzyć osobną strefę „Korytarz” i przypisać do niej dostęp wszystkim pracownikom firm (A, B, C, D).

Powyższa koncepcja mogłaby zadziałać, generuje jednak pewien problem. Istnieje ryzyko, że podczas uzbrajania swojej strefy (np. B) ktoś uzbroi również strefę „Korytarz”. Wtedy osoby z innych firm, które wyjdą z pomieszczenia, włączą alarm włamaniowy.

Stworzyć osobą strefę […]

Powiązane produkty

INTEGRA 64 Centrala alarmowa

- Ilość wejść: 16

- Max ilość wejść: 64

- Strefy: 32

- Wyjścia wysokoprądowe: 4

- Wyjścia niskoprądowe: 12

- Max ilość wyjść: 64

- Timery: 64

- Pamięć zdarzeń: 5887

- Max ilość użytkowników: 192

- Wydajność zasilacza: 3 A

- Napięcie zasilania: 20 V AC

- Pobór prądu (płyta): 149 mA

- Parametry linii: NO, NC, EOL, 2EOL/NO, 2EOL/NC

- Certyfikat EN50131: Grade 2

INTEGRA 128 Centrala alarmowa

- Ilość wejść: 16

- Max ilość wejść: 128

- Strefy: 32

- Wyjścia wysokoprądowe: 4

- Wyjścia niskoprądowe: 12

- Max ilość wyjść: 128

- Timery: 64

- Pamięć zdarzeń: 22527

- Max ilość użytkowników: 240

- Wydajność zasilacza: 3 A

- Napięcie zasilania: 20 V AC

- Pobór prądu (płyta): 149 mA

- Parametry linii: NO, NC, EOL, 2EOL/NO, 2EOL/NC

- Certyfikat EN50131: Grade 2

Powiązane porady

Strefa skarbcowa w Integrze – jak skonfigurować?

Scenariusz prawie jak z filmu hollywood. Bankier otwierający skarbiec mieszczący się w banku, ale w ścisłym rygorze czasowym. Każda sekunda ma tutaj znaczenie. Nie można przecież zostawić skarbca bez ochrony, nawet na 5 sekund. Jeżeli ciekawi Cię taka precyzja, powinieneś zainteresować się strefą „Skarbcową” w centralach serii Integra. Wybór typu strefy Klasyczny typ strefy to … Czytaj więcej »

Dwa hasła do wyłączenia czuwania? Konfiguracja stref w Integrze.

Instalatorzy alarmów Satel z pewnym doświadczeniem na pewno zauważyli, że w strefach centrali Integra dostępna jest opcja „Zał. dwa hasła” i „Wył. dwa hasła”. Te opcje praktycznie nigdy nie są używane w zwykłych instalacjach, ale producent dał nam taką możliwość. W tym artykule dokładnie pokażę, jak należy system skonfigurować, jak zweryfikować uprawnienia użytkowników i w … Czytaj więcej »